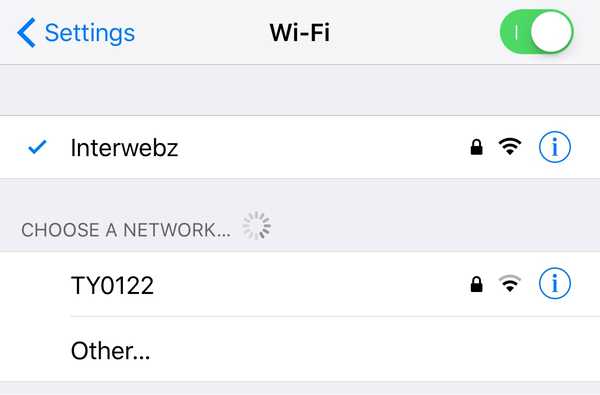

Dopo il rilascio iniziale di documenti, soprannominato "Year Zero", che illustra dettagliatamente le tattiche che la CIA sfrutta per violare iPhone, iPad, Windows, smart TV e altri dispositivi, WikiLeaks ha pubblicato oggi materiali aggiuntivi della serie "Vault 7". Il nome in codice "Dark Matter", l'ultimo lotto di file segreti fornisce una panoramica di altri hack e programmi della CIA che sono stati sviluppati e mantenuti internamente per anni con l'obiettivo di infestare il desktop iMac all-in-one di Apple e i notebook MacBook.

WikiLeaks spiega che questi exploit, sviluppati da Embedded Development Branch della CIA, sono stati appositamente progettati per bypassare la protezione con password sui computer Mac. Un progetto, soprannominato "Sonic Screwdriver", consente a un utente malintenzionato di eseguire il suo software di infestazione da una chiavetta USB mentre il Mac si sta avviando.

In un caso, "Sonic Screwdriver" è stato correttamente archiviato su una versione firmware modificata dell'adattatore da Thunderbolt a Ethernet di Apple. Un altro exploit, soprannominato "DarkSeaSkies", consente a un utente malintenzionato di avviare il proprio software di attacco su notebook MacBook Air memorizzando il codice di attacco in modo sicuro nel firmware EFI del computer.

Iscriviti a iDownloadBlog su YouTube

"DarkSeaSkies", dice WikiLeaks, è costituito dagli exploit denominati "DarkMatter" (EFI), "SeaPea" (kernel) e "NightSkies" (dati utente). Questi programmi interni esistono da almeno il 2010 e la CIA li aggiorna regolarmente.

"Dark Matter" contiene anche diversi exploit iOS, incluso uno soprannominato "NightSkies 1.2" che esiste almeno dal 2008. Apparentemente può essere installato su iPhone e iPad direttamente all'interno della loro struttura produttiva. WikiLeaks afferma che la CIA ha infettato la catena di approvvigionamento di iPhone dei suoi obiettivi almeno dal 2008.

Apple ha recentemente affermato che molti exploit rivelati nel dump originale di WikiLeaks sono già stati corretti nell'ultima versione di iOS. La società lavora 24 ore su 24 per affrontare eventuali exploit rimanenti.

Fonte: WikiLeaks