WikiLeaks ha pubblicato oggi una cache di 8.761 documenti segreti che descrivono in dettaglio le tattiche su cui la Central Intelligence Agency (CIA) degli Stati Uniti fa affidamento per aver violato iPhone, iPad, smartphone e tablet Android, PC Windows e persino router e smart TV. Al momento non è chiaro se i documenti disponibili per la consultazione sul sito Web del gruppo abbiano gravi implicazioni in termini di privacy e sicurezza. Soprannominato "Vault 7", la perdita è stata presa in giro sull'account Twitter di WikiLeaks per alcune settimane prima della sua uscita.

I documenti trapelati dimostrano che l'agenzia è in possesso dei cosiddetti exploit "zero day" per numerose piattaforme, tra cui Windows, macOS, Solaris, Linux e altre. Sebbene nulla di nuovo, lo sviluppo è degno di nota perché gli exploit zero day sono comunemente sconosciuti ad Apple e alla comunità della sicurezza in generale.

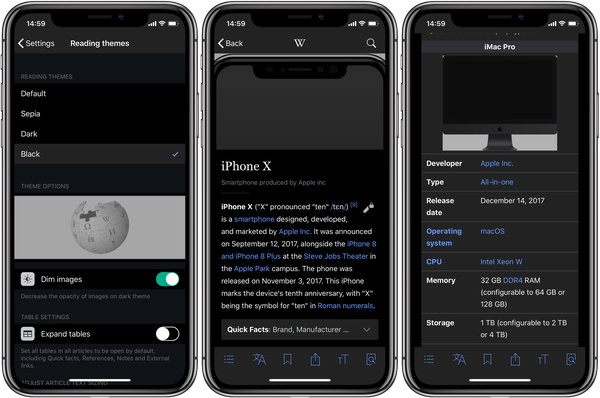

Oltre a ottenere exploit da GCHQ, NSA e FBI o acquistarli da contraenti di armi informatiche come Baitshop, la CIA gestisce un'unità specializzata all'interno del suo Center for Cyber Intelligence che si concentra esclusivamente sullo sviluppo di exploit per dispositivi iOS.

Questi strumenti consentono alla CIA di assumere il controllo dei dispositivi iOS di destinazione e di filtrare i dati dai dispositivi iOS. "L'attenzione sproporzionata su iOS potrebbe essere spiegata dalla popolarità dell'iPhone tra le élite sociali, politiche, diplomatiche e aziendali", afferma WikiLeaks.

L'organizzazione ha aggiunto:

Esistono le stesse vulnerabilità per la popolazione in generale, inclusi il Governo degli Stati Uniti, il Congresso, i principali CEO, amministratori di sistema, responsabili della sicurezza e ingegneri. Nascondendo questi difetti di sicurezza da produttori come Apple e Google, la CIA assicura che può hackerare tutti a spese di lasciare tutti hackerabili.

WikiLeaks avverte che finché la CIA nasconderà queste vulnerabilità da Apple e Google, non saranno riparate e i telefoni rimarranno hackerabili.

Will Strafach aka Chronic non è impressionato dalla perdita.

IMPORTANTE: non credere ancora a ciò che leggi oggi sulle perdite della CIA relative a iOS. molto può essere frainteso qui.

- Will Strafach (@chronic) 7 marzo 2017

"Niente di interessante o nuovo ancora, ma ancora alla ricerca", ha scritto su Twitter.

WikiLeaks afferma che la CIA ha perso il controllo della maggior parte del suo arsenale di hacking che prende di mira dispositivi iOS e altre piattaforme, tra cui malware, virus, trojan, exploit "zero day" armati, sistemi di controllo remoto del malware e documentazione associata.

"Questa straordinaria raccolta, che ammonta a più di diverse centinaia di milioni di righe di codice, offre al suo possessore l'intera capacità di hacking della CIA", osserva WikiLeaks.

Un altro estratto da WikiLeaks:

Alla fine del 2016, la divisione di hacking della CIA, che ricade formalmente sotto il Center for Cyber Intelligence (CCI) dell'agenzia, aveva oltre 5000 utenti registrati e aveva prodotto più di un migliaio di sistemi di hacking, trojan, virus e altri malware "armati".

Tale è la portata dell'impegno della CIA secondo cui entro il 2016 i suoi hacker avevano utilizzato più codice di quello utilizzato per eseguire Facebook. La CIA aveva creato, in effetti, la sua "propria NSA" con ancora meno responsabilità e senza rispondere pubblicamente alla domanda se una spesa di bilancio così ingente per duplicare le capacità di un'agenzia rivale potesse essere giustificata.

La CIA ha persino un sistema automatizzato di attacco e controllo del malware.

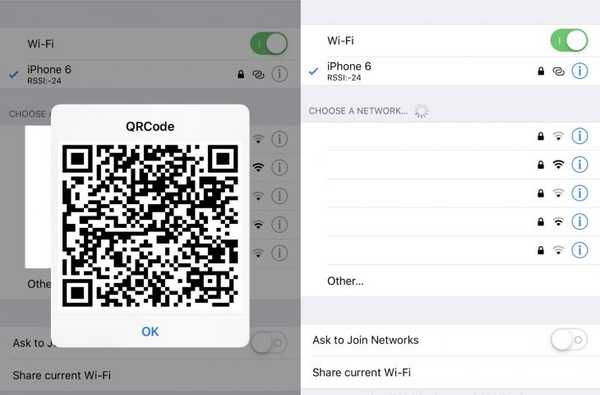

Alcuni degli strumenti e delle tecniche interne della CIA hanno permesso all'agenzia di “penetrare, infestare e controllare” sia il software Android che iPhone che ha eseguito account presidenziali su Twitter. Oltre agli smartphone e ai tablet, l'agenzia è in grado di violare le smart TV Samsung e intercettare conversazioni senza che nessuno nella stanza lo sappia, inviando registrazioni audio su Internet a un server CIA nascosto.

L'attacco, chiamato "Angelo piangente" e creato in collaborazione con l'MI5 / BTSS del Regno Unito, fondamentalmente colloca una smart TV in un "Fake-Off" che inganna il proprietario nel credere che la sua TV sia spenta quando è effettivamente accesa.

Forse più preoccupante di tutti, i documenti rivelano che la CIA ha il potere di manipolare determinati software per veicoli al fine di causare incidenti mortali che l'agenzia paragona a "omicidi quasi impercettibili".

Fonte: WikiLeaks